近年では、インターネットの普及などで「情報セキュリティ」という言葉を頻繁に耳にするようになりました。インターネットが普及したことで、大手や中小問わずパソコンやサーバーなどのIT機器を使用して事業活動を行うことは一般的となっています。また、インターネットで手軽に情報などの取引が可能になったことから、ネットビジネスを展開する個人も増えています。

そこで、インターネットを利用して何かしらのビジネスを展開している方もしくはこれからインターネットを利用してビジネスを展開したいと考えている方に情報セキュリティの基礎知識を解説します。

情報セキュリティとは?

情報セキュリティという言葉を聞くと、「セキュリティ対策ソフトをインストールする」や「パスワードを使いまわさない」といった何かしら物理的な対策を行うことだと考える方が多いようですが、もちろん、これらの物理的な対策も情報セキュリティの1つではありますが、これらの対策を行うためのマネジメント手法のことを「情報セキュリティ」といいます。

「自宅の玄関や窓の施錠を行う」、「防犯カメラを取り付ける」といった目に見えるセキュリティ対策に比べると、情報はデータとしては存在するものの、実態がわかりづらい側面があるため、それらを正しく、必要な人が扱えるためにも、あらかじめ情報を取り扱う上での規定を定め、その規定に基いて運用していくことが重要です。

複数の従業員でIT機器を扱うとなれば、ITスキルは個人によって差があり、規定を定めていなければ扱い方が一人ひとり異なり、扱い方を誤ることで情報が漏洩してしまうことにつながります。

例えば、仕事で使うパソコンを個人所有のを持参していた場合、1人のパソコンにウイルスが感染していた場合、社内全体にウイルスが広がる可能性もありますし、パスワードを付箋でモニターに貼っていたりすることで、他人がログインして情報を盗み出すことも考えられます。

情報セキュリティは機密性と完全製、可用性の3大要素で構成

情報セキュリティは、マネジメント手法になりますので、あくまでも組織の経営戦略に基いて決定されます。そのため、組織毎に規定されるのが一般的ですが、組織で好き勝手に決められるものではなく、情報セキュリティマネジメントシステム(ISMS)に基いて決定されます。

ISMSは、国際規格であるISO27001、ISOを翻訳した日本工業規格JIS Q 27001で規定されている内容を基準にした情報セキュリティマネジメントシステムで、主に「機密性」と「完全性」、「可用性」の3大要素を定義されています。

機密性とは、許可した者のみに情報を参照できるにし、その許可がない者に対しては情報へアクセス出来ないようにすることです。例えば、会社の経営情報は、経営層のみに公開され、一般従業員には見られないように暗号化するなどして情報を管理します。

完全性は、情報を常に正確に保ち、勝手に書き換えられないようにすることです。例えば、ウェブサイトを公開する際には、利用しているサーバーへのアクセスは、管理者のみに留め、一般的に閲覧している者がサーバーにアクセス出来ないようにします。

可用性とは、許可された者がいつでも情報にアクセスできるようにすることです。例えば、サーバーが故障した場合、そのサーバーに保管している情報は閲覧が出来なくなってしまいますが、サーバーを二重化しておくことで、万が一故障が発生した場合でもその情報にアクセスできる様にします。

情報セキュリティのマネジメントはPDCAサイクルに基いて運用

情報セキュリティを継続的に行うには、単純に対策を考えて終わりではなく、継続的に運用を行い、改善しながら行う必要があります。

情報セキュリティマネジメントシステム(ISMS)では、情報セキュリティを継続的に運用していくためにも「PDCAサイクル」に基いて運用するよう定めています。

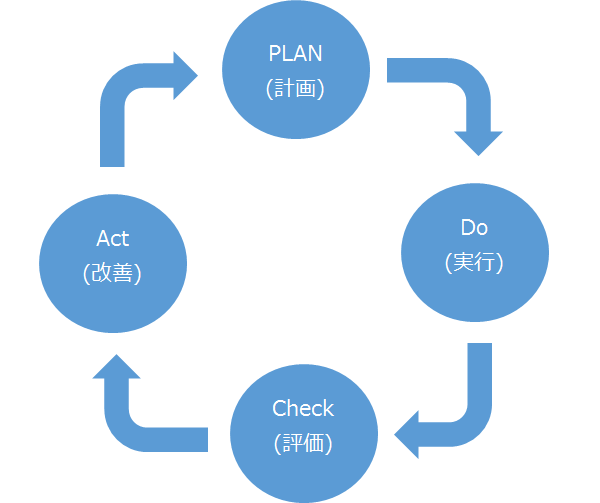

PDCAサイクルとは、計画(Plan)、実行(Do)、評価(Check)、改善(Act)の頭文字を取ったもので、組織が事業活動を行うにあたり事業を円滑に進めていくための手法です。計画(Plan)では、これまでの業績や今後の予測に基いて事業計画を策定し、実行(Do)でその計画に基いて事業活動を行います。評価(Check)で、実施した内容を評価します。改善(Act)で、改善点を抽出し改善につなげます。

ISMSにおけるPDCAサイクルとしては、計画(Plan)で情報セキュリティ対策の具体的な計画を策定します。実行(Do)で、策定した計画に基いて情報セキュリティ対策を実施します。評価(Check)で、実施した情報セキュリティ対策の結果を監査を行います。改善(Act)で、情報セキュリティの改善点を抽出し問題点については改善を行います。