近年、実在する組織や公共機関、関係者、知人を装って電子メールを送付して、コンピューターにウイルスを感染させる「標的型攻撃メール」が増えています。

標的型攻撃メールは日々手口が巧妙化しており、一般のユーザーでは実在する組織から送られてきたメールなのかを見分けるのは大変難しいのが現状です。

近年増加している標的型攻撃メールでウイルス感染のリスクを減らすために、組織や個人で実施してくべき標的型攻撃メール対策を紹介します。

標的型攻撃メールとは?

標的型攻撃メールとは、冒頭でも紹介しましたが、実在する組織や公共機関、関係者、知人を装って、組織や個人が使用しているパソコンにウイルスを感染させる攻撃です。パソコンにウイルスを感染させる目的は様々ですが、ウイルスを感染させてパソコンや接続しているサーバーなどを乗っ取り、情報を盗むことが多いです。

近年、行われている標的型攻撃メールは、電子メールにファイルを添付しこれを開封することで不正なプログラムが実行されてしまうことや我々が普段使用しているOfficeソフトなどの脆弱性を利用した攻撃、特定の組織を狙った犯行も増えています。

近年記録に新しいのは、2015年5月に発生した日本年金機構に対する標的型攻撃メールで、1人の従業員が受信した電子メールの本文に記載されているURLをクリックしたことで、コンピューターがマルウェアに感染し、システムに保管されていた約125万人分の個人情報が流出した事件がありました。

標的型攻撃メールの特徴

近年増えている標的型攻撃メールですが、実は標的型攻撃メールは特徴をある程度知っておくことで未然に防げることが多いです。ここで上げる特徴は、以下の通りです。

1.送信先のメールアドレスがフリーメールを使用している

2.件名に受信者が興味を持つ内容が記載されている

3.添付ファイルが存在しWordやExcel、PDFが添付されているかのように見せかけている

4.本文中のURLが偽装されている

5.日本語の表現がおかしな部分がある

6.本文中に組織の署名などが記載されている(記載メールアドレスと送信アドレスが不一致のケースが多い)

送信先のメールアドレスのドメインを確認する

標的型攻撃メールの受信を回避するポイントとしては、まず、送られてきたメールアドレスのドメインがフリーメールのドメインになっていないかを確認します。

電子メールの差出人には、実在する組織を装っている場合が多く、その後の電子メールアドレスをよく確認すると、Googleの「Gmail」やYahoo!の「Yahooメール」、Microsoftの「Outlook.com」のドメインが使われていることが多いです。

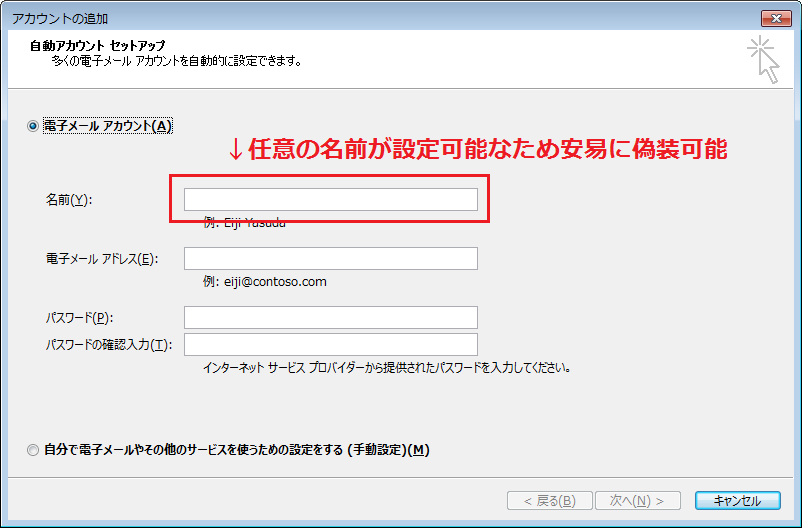

メールソフトで設定する場合、名前の部分は任意の文字列を指定することができます。そのため、フリーメールで組織に類似したメールアドレスを取得して、名前の部分に実在する組織を設定することで容易に偽装ができます。

添付ファイルの拡張子に注意する

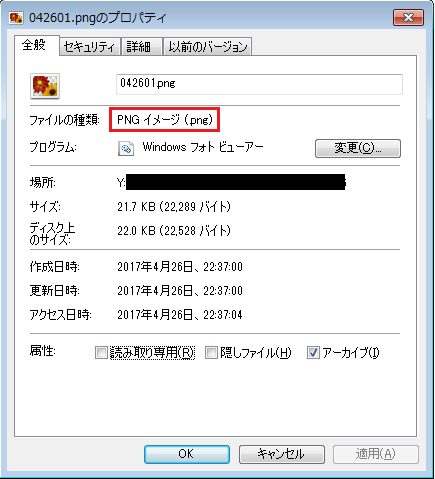

標的型攻撃メールに添付されているファイルを確認すると、拡張子が実行形式ファイル「exe」など、クリックすると何かしらのプログラムが実行される様に仕組まれています。実行形式ファイルとわからなくするために、添付されているファイルのアイコンをWordやExcel、PDFなどに偽装している場合やzip形式に圧縮して添付しているケースも多く見られます。

ファイルの種類がわからない時は、開封せずに、該当ファイルを選択した状態で右クリックしてローカルの任意の場所にダウンロードします。その後、ダウンロードしたファイルを選択した状態で右クリック→「プロパティ」を開き、ファイルの種類を確認します。一方、ダウンロードする前に、セキュリティ対策ソフトが警告を出した場合は、ダウンロードせずに速やかに削除を行います。

zipファイルについては、一度エクスプローラーで開き、その中にあるファイルを選択した状態で右クリック→「プロパティ」でファイルの種類を確認します。

本文中のURLは接続先をしっかりと確認する

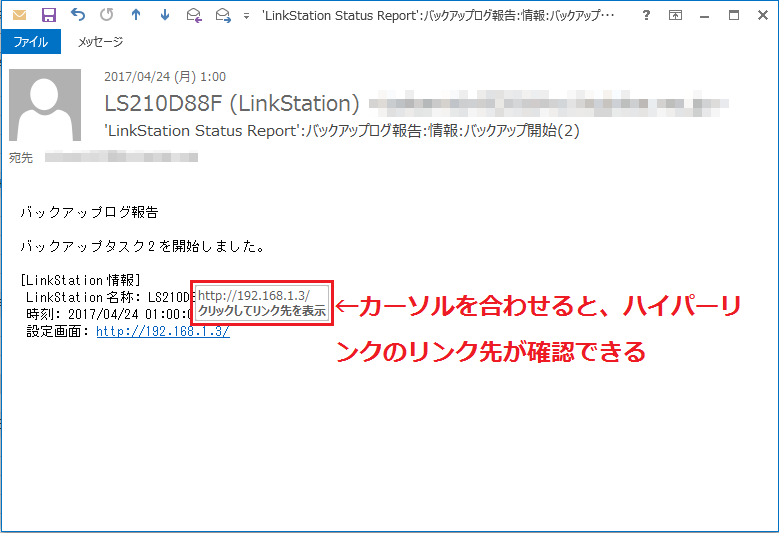

添付ファイルが無い場合、メール本文中にURLが記載されているケースが多いです。標的型攻撃メールの場合、本文中のURLは実在する組織のURLに見せかけて、実は接続されるリンクは、犯人が用意したC&Cサーバーに接続されるように仕組まれているケースは多いです。

そのため、安易にURLをクリックするのではなく、本文中のURLと接続先のURLが一致しているか確認します。Outlookの場合、リンクにカーソルを充てると、接続先のURLが確認できます。

これは、ハイパーリンクを使ったもので、HTMLメールなど文字列にリンクを記載することができます。この文字列をURLに置き換えることで、実際のURLであるかのように簡単に偽装ができます。